TouchLogger: Keylogger basado en el acelerómetro de Android

El tema de seguridad actualmente da mucho de que hablar en el ámbito de los móviles. El uso que se les da implica cada vez más información importante que queda guardada, o al menos plasmada, en dispositivos electrónicos de bolsillo.

Para entrar en contexto, los Keyloggers son herramientas de software que permiten detectar información personal como contraseñas, PINs, número de cuenta bancaria y cualquier otra información personal que se ingrese. La mayoría de estos programas puede acceder a esta información rastreandola de distintos medios que tienen que ver con el teclado, es decir, mediante frecuencias de sonido, análisis electromagnético y otras mas complejas.

Afortunadamente para los usuarios de equipos de pantalla táctil el riesgo es menor, ya que al carecer de un teclado físico no se tiene acceso a ese tipo de información. Por otro lado, generalmente el fabricante tiene impedido el acceso a este tipo de información para los desarrolladores y para otro tipo de métodos el usuario tiene que dar permiso a la aplicación para acceder a esa información.

Es aquí cuando algo, al parecer no relacionado, toma mucha importancia en este nicho de mercado, me refiero al acelerómetro. Actualmente la mayoría de los equipos de pantalla táctil cuenta con un acelerómetro o grioscopio (brújula digital) y ello se puede convertir en el peor enemigo de la seguridad de los equipos, y sobre todo, de los usuarios.

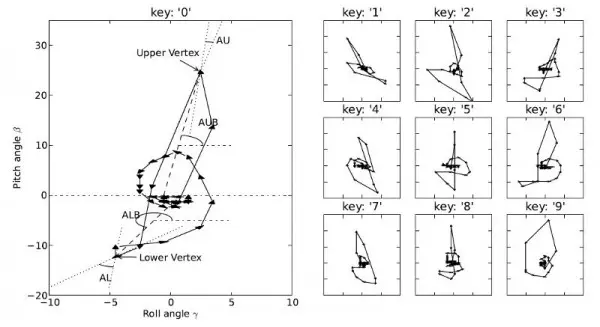

Pero ¿Como es posible que el acelerómetro pueda acceder a esta información? No es del todo de esta manera. Resulta que Liang Cai y Hao Chen, investigadores de la Universidad de Californa, Davis, realizaron una publicación sobre un estudio al respecto realizado en la plataforma Android. En su estudio ellos plantean la problemática que los KeyLoggers enfrentan en equipos de pantalla táctil. Sin embargo, independientemente de teclado o no, cuando ingresamos información a nuestros equipos estos vibran, vibraciones que pueden ser detectadas y caracterizadas por el acelerómetro. Esta es la base para la identificación de información personal e increiblemente tiene una porcentaje de certeza del 71.5%

La presión de distintas zonas de la pantalla provoca un patrón de vibración distinto y al ser detectados por el acelerómetro dan pie a que se revele información personal importante. Piensen que la aplicación podría estar corriendo en tercer plano y detectando las contraseñas que utilizamos al acceder a nuestras redes sociales, email, mensajería instantánea, pero mucho más importante, información bancaria.

Es por ello que hablamos de la relevancia de este estudio. Incluso si no fuera en forma de aplicación, o si el usuario puede denegar el acceso a la información del acelerómetro y giroscopio al instalar las aplicaciones, se ha dado a conocer que es posible acceder a la información del acelerómetro por medio de Javascript, por lo que el ataque podría darse con un simple acceso a una página de internet.

Es importante mencionar que no se trata de una brecha de seguridad en Android, ni en ningun otro sistema operativo, la herramienta utiliza la interfaz oficial y APIs propias de la plataforma, como cualquier aplicación podría hacerlo.

Seguramente todos tendremos más cuidado con el uso que tenemos en nuestras aplicaciones después de leer esto, y no es para menos. Afortunadamente se trata únicamente de un estudio precisamente con el propósito de mostrar la vulnerabilidad de estos equipos.

Pueden acceder al estudio completo mediante este vínculo.

Fuente: Alt1040.

No entendi nada y la nota no la lei completa porke no me motivo el tema. Pero se te agradece abrir la nota.

Bien bien… y esos chinos cuando me van a tener mi keylogger listo??