Wi-Fi Pineapple, ¿Qué es y porque deberías tener cuidado?

Desde sus inicios, uno de los inconvenientes con las redes inalámbricas ha sido su seguridad. A medida que esta tecnología ha ido avanzando y que su adopción es cada vez más grande, hemos mejorado en cuanto a los métodos de cifrado de las mismas WEP, WPA, WPA2, etc. Aunque sabemos que hoy en día un cifrado de contraseña WEP no dura ni 15 minutos en un ataque, es aún difícil descifrar una clave WPA o WPA2 en tan poco tiempo y aunque es posible no esta al alcance de todos nosotros. Pero este artículo trata sobre otro tipo de seguridad y otro tipo de ataques de los que debemos estar conscientes, ataques que forman parte de la “Ingeniería Social”.

La Ingeniería social en informática es la práctica de obtener información confidencial a través de la manipulación de usuarios legítimos.

Tal vez hemos escuchado la frase “los usuarios son el eslabón débil”, frase que puede resultar difícil de asimilar pero que contiene mucha verdad en ella. Con lo avanzados que son hoy en día los sistemas de seguridad de nuestras computadoras, firewalls, antivirus o los sistemas de las paginas web que visitamos, muchas veces resulta mas fácil intentar manipular al usuario para que el mismo te proporcione la información o el acceso que buscas. Por ejemplo que suena más complejo, realizar un ataque a una red por medio de inyección de paquetes para crear trafico e utilizar diccionarios para intentar descifrar la contraseña de red, o tal vez montar una red con el mismo nombre de difusión que la que buscamos conectarnos para así confundir al usuario y hacer que ponga la contraseña y esta se envié a nosotros. Esto es un ejemplo muy sencillo de lo que en realidad es un tipo de Ingeniería Social llamado “phishing“.

A pesar de que muchos usuarios son conscientes de que este tipo de cosas existen, tenemos malos hábitos que podrían exponernos de manera significativa. El ejemplo al que quiero llegar son las redes publicas o abiertas. Pongamos esto en contexto, en nuestra actualidad todos queremos estar conectados, y si alguien nos ofrece una vía de acceso a Internet de manera gratuita, ¿cuántos de ustedes realmente se abstendrían de conectarse a este Wi-Fi gratis o público?, que como sabemos, son ofrecidos en diferentes lugares y establecimientos. Simplemente nos conectamos, damos clic en aceptar en el navegador a una forma con mucho texto que ni leemos y tenemos nuestro acceso a Internet ¿Qué podría salir mal? La verdad es que mucho, y no quiero dar la idea de que si te has conectado a una red pública es el fin del mundo, la mayoría de las formas que aceptamos al conectarnos sólo dicen que pueden seguir todo el historial y almacenar los sitios que visites para realizar un perfil tuyo y que puedan mostrarte anuncios que te llamaran más la atención, ya sea ellos mismos o lo venden a otras compañías, cosa de todos los días, ¿verdad Google?

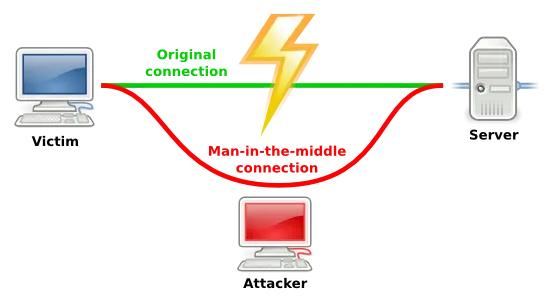

El problema radica cuando alguien con malas intenciones es el que está ofreciendo una red inalámbrica abierta, y lo que realmente quieren hacer es colocarse entre tu dispositivo y la conexión a Internet para poder analizar tanto lo que recibes como lo que envías. Este tipo de ataques se conocen como ataques MiTM (Man in the Middle.)

¿Recuerdan que mencionaba que con la adopción la tecnología ha ido avanzando? Bueno, la adopción es tan grande que este tipo de ataques pueden realizarse por alguien con relativamente poca experiencia, algo de dinero y ganas de hacerle el mal a otra persona. Una WiFi Pineapple capaz de realizar ataques de este tipo y otros más sofisticados como por ejemplo desconectar clientes de una red, montar una idéntica y buscar que se conecten a nosotros automáticamente o que introduzcan la contraseña. Este aparato tan capaz tiene un costo de $100 dólares (tan barato gracias al mismo avance tecnológico) y podría ser adquirido fácilmente por quien lo quisiera, el comprador podría realizar unas cuantas búsquedas en google y en poco tiempo empezar a atacar a sus víctimas.

Y para quien crea que el precio puede ser un factor para evitar que alguien intente realizar este tipo de actos, es igual de sencillo comprar una Raspberry Pi, un adaptador de red inalámbrica de USB, ponerle Kali Linux a la Raspberry y descargar Fruty Wifi (software que contiene herramientas para realizar el mismo tipo de ataques).

En mi opinión esta sería la mejor opción, es más configurable y puedes adecuar tus compras a tu presupuesto si necesitas gastar menos o invertirle más. Quizá ya tengas una Raspberry Pi por alguna razón, ahora la puedes convertir en algo bastante alejado a los principios iniciales del proyecto de la Raspberry Pi Foundation.

La justificación de este tipo de herramientas es obvia, permiten que se encuentren y arreglen vulnerabilidades en los sistemas, pero los usuarios que no están conscientes de que este tipo de ataques son muy comunes, corren un mayor riesgo. En los foros puedes leer historias de gente dejando WiFi Pineapples en bibliotecas o centros comerciales, con bandas anchas de compañías telefónicas y una batería portable para alimentar el sistema, después de cierto tiempo lo toman y ven que información pudieron adquirir de sus víctimas.

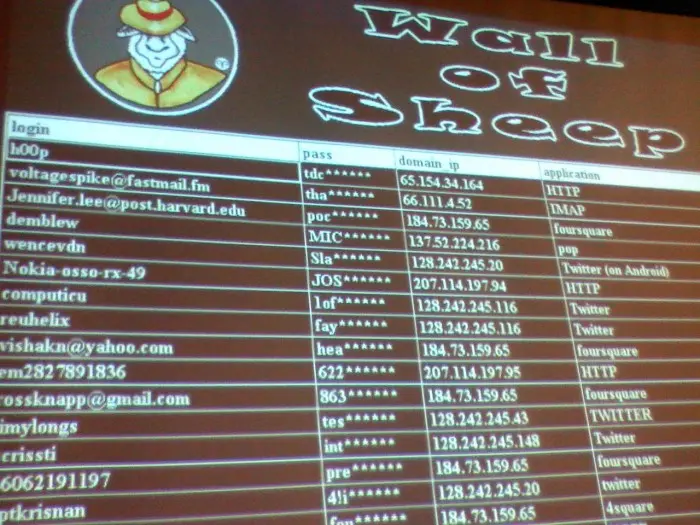

Si con algo te quedas de esta lectura, ¡¡que no sea un miedo por todas las redes inalámbricas!! sino haz consciencia de los riesgos que existen y tratemos de cuidar un poco más nuestros hábitos de navegación, trata de no abrir tu cuenta de banco, correo o incluso tu Facebook en redes que no estás seguro si puedes confiar. Si es necesario es mejor gastar tus datos de navegación, que conectarte al WiFi de la tienda donde te encuentres que te pide consentimiento para vender todo tu historial de navegación si así lo desea. No te vayan a poner en algo parecido a la famosa Wall of Sheep de DEFCON por malos hábitos de navegación en redes publicas.

Interesante. Sabìa de los riesgos y què bueno que publican aquì sobre el tema para generar conciencia. Ni modo, a usar los datos del celular o un VPN.